ノマドなら知らないとまずいカフェや外出先でのWiFiネットセキュリティ対策

ノマドワークスタイルに限らず外でネットに接続して何かしらやるなら、考えておく必要があるのがWiFiのネットセキュリティ対策(初稿:2015年6月4日、更新:2017年10月19日)。

そう被害に遭うことはないとは思うが、自分の被害はもちろん、厄介なのはネット接続が当たり前になっている今、知らないうちに他人に迷惑をかけてしまうことだってある。無線LANに不正アクセスしていた人が逮捕された事件も起きているので、人ごとと思っていると案外危ない。

ということで、ノマドの人、出社前や会社帰り、休日にカフェでひと仕事(副業やブログ更新含む)といった形で外でネット接続する人が、何に気をつけてどう対策をしたらいいのか?について調べたことをまとめてみた。

目次

無線LANの通信は無料ツールで誰でも解析可能だという事実

そもそも、無線で飛び交うデータは誰でもフリーソフトを使って取得できるということを知っておいたほうがいい。

「なんでそんなツールが無料で簡単に使えるんだ・・・!」なんて思う人もいるかもしれないが、無料で堂々と使えるようになっているのには理由がある。

そのフリーソフトは例えば、ネットワーク構築するときや不具合の解析を行なうときなどに使うツールなのだ。包丁や車みたいなもので、危険はあるものの、必要なツールだし、悪意をもった人が使えば、悪く使われるということ。

逮捕者が出た不正アクセス〜想定される被害は?〜

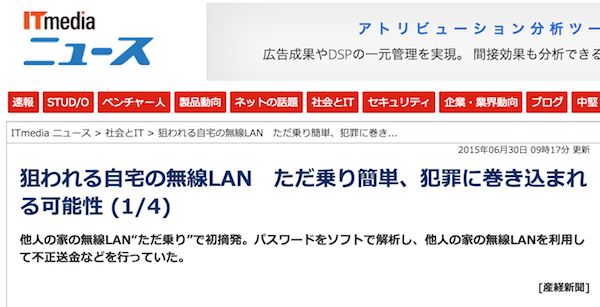

2015/06/12にニュースになった無線LANに「ただ乗り」して逮捕された男が、ITmedia(産経新聞)の記事によると6/30に再逮捕されたそうだ。

画像:ITmedia(産経新聞)

後述するWEPという暗号化に脆弱性が指摘されている暗号化方式を破って「ただ乗り」していた容疑だ。脆弱性が指摘されているWEPだから解析されたのか、WEPとは関係なくパスワードが解析されたのか、どちらかは分からない。ただ、パスワードが緩いとこうなる可能性は十分ありえるということは分かる。

実際にどんな被害があったのかは分からないが、個人情報が抜かれる可能性はある。また、記事にあるように踏み台にされる可能性もあるので、濡れ衣を着せられたらやっかいだ。

どうしたら安全に通信できるのか?

ということで、今さらWiFiを使わないようにするのは無理があるだろうから、通信データから個人情報が抜かれるなどの被害か、犯罪の踏み台にされる可能性の被害の2つに対する対策が必要になると考えられる。

- 無線で飛び交うデータは簡単に傍受されるということを前提に、どうしたらいいのか?ということ

- 個人が使っているモバイルルーター(モバイルではない自宅も含む)を踏み台にされないようにすること

通信データ漏れによる個人情報対策

無線の場合、データの傍受は避けようがないので、データの傍受をされても、そのデータが暗号化されていて解析不可能であればいい。ポイントは暗号化にある。

踏み台にされない対策

今のところ自分のルーターに侵入されないようにするには、パスワード保護しかないと思うので、強力なパスワードを設定する必要がある。主にオフィスや自宅のルータの対策になるだろう。

暗号化の種類と選択肢、データを傍受されても安心なのはどれ?

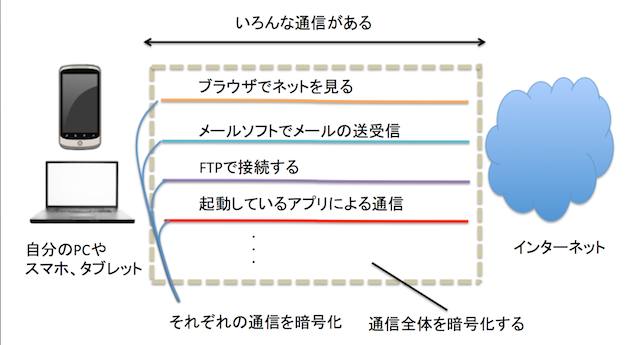

暗号化のイメージ

暗号化するといっても、通信全体を暗号化するケースと、通信の一部だけを暗号化するケースがあるので、それぞれ見ていこう。

一部の通信が暗号化される(SSL/TLSなど)

これは、一部の通信だけ暗号化して通信するということ。つまり、ブラウザでネットサーフィンしているときや、自分のパソコンに入っているメールソフトでメールのやりとりをしているとき、自分の管理しているサイトにFTPでデータをアップするときなど、状況によって通信規約が変わるので、それぞれで個別に暗号化するということだ。

ただ、暗号化するといっても、自動的になることもあるし、設定も簡単にできる場合が多いので、さほど難しいことはない。

ブラウザの通信が暗号化される代表的なケースは、SSL/TLSという通信規約によって暗号化されるケース。以下の画像のようにブラウザのアドレスバーにhttps://~と書かれている場合だ。

![]()

ブラウザでSSL/TLSで暗号化された通信しているとき

そのサイトを開くと、自動で暗号化されたページになるのでユーザは特に何もしなくていい。

ただ、httpsで通信できるのは、一部のサイトだけ。クレジット決済する場合、オンラインバンクを使う場合、Gmailを使う場合など。通常のサイトではhttpsの接続はしないのもよくある(SEOに影響がある、一部ブラウザがhttpsでないと「保護されていない通信」といった警告を出すことがあるということもあって個人サイトでもSSL化しているところはある)。

また、あくまでブラウザの通信など一部の通信だけの話なので、GmailやYahoo!メールではないメールのやりとり(Macなら標準でついてくるメールとかThunderbirdなど)は別の話。当然、サーバにデータをアップする場合などに使うFTPも別(暗号化を行なう場合、FTPSやSFTPなどを選択する)。telnetなんかもそう(telnetといって分かる人は釈迦に説法かと思うが……)。

通信全体が暗号化されている(WEP、WPA、VPNなど)

こちらはメールやFTPなどを含め、通信全体が暗号化されるケース。WiFiが暗号化通信できるように設定されている場合が該当する。

おそらくWEPやWPA、WPA2といった表記を見たことがあるはず。最初のネット接続の設定でSSIDと言われるIDやパスワードを入力した覚えがあるかと思う。このような形でセキュリティがかかっている場合は、通信全体が暗号化される。他にも、VPNという技術を使って通信する場合も、通信全体が暗号化される。

WiFiの暗号化はWEP、WPA、WPA2以外は見かけないと思うのと、それらとは毛色は違うがVPNというキーワードが出てくるかと思うので、それぞれについて簡単にまとめてみた。

WEPは暗号化の意味がない

WEPという方式には脆弱性があって、暗号化されても簡単に解析されてしまうので無意味といっていい。暗号化されていない通信とたいして変わらないものと思う。

WPA, WPA2はAESなら安全・・・とも言えない

WEPの脆弱性を改善させたのがWPA。しかしながら、WPAではTKIPという暗号化プロトコルを使うのだが、それに脆弱性があるため結局安全とは言えない(暗号化アルゴリズムはWEPと同じR4というアルゴリズム)。

そこで、CCMPという暗号化方式を使い、AESという暗号化アルゴリズム技術を使えるようにしたWPA2が生まれたようだ。AESは今のところ解読不可能とされているので暗号の安全性は高い。

いろんな用語が出てきてごちゃごちゃしているが、プロトコルは通信規約であり、アルゴリズムはどうやって暗号化するか? という処理方法。なので、AESという方法で暗号化したデータをCCMPという方式で通信するのがWPA2-AESということになる(TKIPは明記するのにCCMPというのがどっかにいってしまうのは謎)。

WPA2の設定には選択肢があるので、一応、書いておく。

WPA(WPA2)パーソナル、もしくはWPA-PSK

WPA(WPA2)パーソナルというのは、あらかじめパスワードを用意しておいてそれで認証する方式。WPA-PSKという表記もあるが同じもの。PSKは、事前に共有しておくキーということで、Pre Shared Keyの略。

ただ、あらじめパスワードを決めているので、総当たりで解析されたらパスワードを破られる可能性がある。手当たり次第にパスワードをぶつけていくのだから繰り返しやっていたらそのうち当たる。通信のデータはAESで守られていて解読不可能でも、悪意のある人を認証してしまったら意味がない。外から開けるのは不可能な金庫でも、金庫の中に人を入れてしまったら何の意味もないのと同じだから。

要は、いくら強力な暗号化方式であっても、もとが弱いパスワードではクラッキングされやすくなるということ。なので、WPA2-PSKのPSK(Pre Shared Key)は強固なパスワードにする必要がある。パスワードが簡単なもの、例えば数字8桁で終わりとか、辞書に載っている単語で構成されるようなものでは破られやすい。

IPA(独立行政法人 情報処理推進機構)によると、20文字以上のランダムなパスワードを推奨している。例えば、こんなパスワードが推奨される。

![]()

安全なパスワードの例

WPA(WPA2)エンタープライズ

WPA エンタープライズというサーバによってその端末を認証する方式がある。個人で使う場合には、携帯キャリアが用意しているアクセスポイント(au_Wi-Fi2とか0002softbankなど)につなげるときくらいかと思う。

エンタープライズの場合にはサーバが端末(PCやスマホやタブレット)を認証する仕組みなので、安全性はまず大丈夫と考えられる。

WPA2でも公衆無線LANなら無意味

基本、WiFiはWPA2を使うのが、一応、安全と言える。「一応」というのは、総当たりで破られやすい単純なパスワードだったり、後述するとおり、公衆無線LANなど、状況によっては無意味になったりするためだ。

WPA2に脆弱性があることが判明したのでパッチが必要

2017年の10月にWPA2に重大な脆弱性があることが発表された。この脆弱性というか攻撃方法は、Key Reinstallation AttaCKs(KRACKS)という名前だそうだ。名前のとおり、キー(暗号化のためのキー)を再インストールする攻撃のようだ。

攻撃の仕組みは、私のように技術的な話を詳しく知らない人だと理解できないと思うので、要点だけを今回の脆弱性を解説してくれているサイトから引用するとこうなる。

Nonceの再利用を強制できるのでパケットの復号化やデータ注入が出来るようになる

引用:WPA2の脆弱性「KRACKs」についてまとめてみた

つまり、通信内容が読み取られる、余計なデータをねじ込まれる可能性があるということ。といってもHTTPSやVPNで通信している場合には、この限りではないので、その点は安心だ。

また、以下のようにLinuxとAndroidは今回の攻撃に弱いとのことで、注意が必要だ。

LinuxとAndroidは特に注意

Wi-Fi接続に「wpa_supplicant」というツールを使用しており、このツールが今回の攻撃に非常に弱い

引用:WPA2の脆弱性「KRACKs」についてまとめてみた

WPA2の脆弱性への対策方法

クライアント側のアップデートで防げるということなので、要はスマホやタブレット、PCなどのソフトウェア更新(OSのセキュリティアップデートなど)でなんとかなる。

といっても、この記事を更新した今の時点(2017年10月19日)では、iOSの場合11でないと更新しなそうだし、Mac OS(macOS)はどこまでのバージョンで対応するかも今のところは不明。Googleもどうななるかは不明。Microsoftはいち早く対応して、すでにパッチを配布しているとのこと。

ルーターなどが対策すればそれで済みそうだが、メーカーが対応するかは分からないし、外出先のルーターが対策するかも分からないので、必ず自分の使っているPCやスマホできっちり対策をしておきたい。

VPNによる接続

詳しくは、次のカフェやホテル、貸し会議室など、ノマドで想定されるWiFi接続にゆずるが、他の人からは内容が分からないように暗号化してトンネルを作るようなイメージで通信ができる。

カフェやホテル、貸し会議室など、ノマドで想定されるWiFi接続

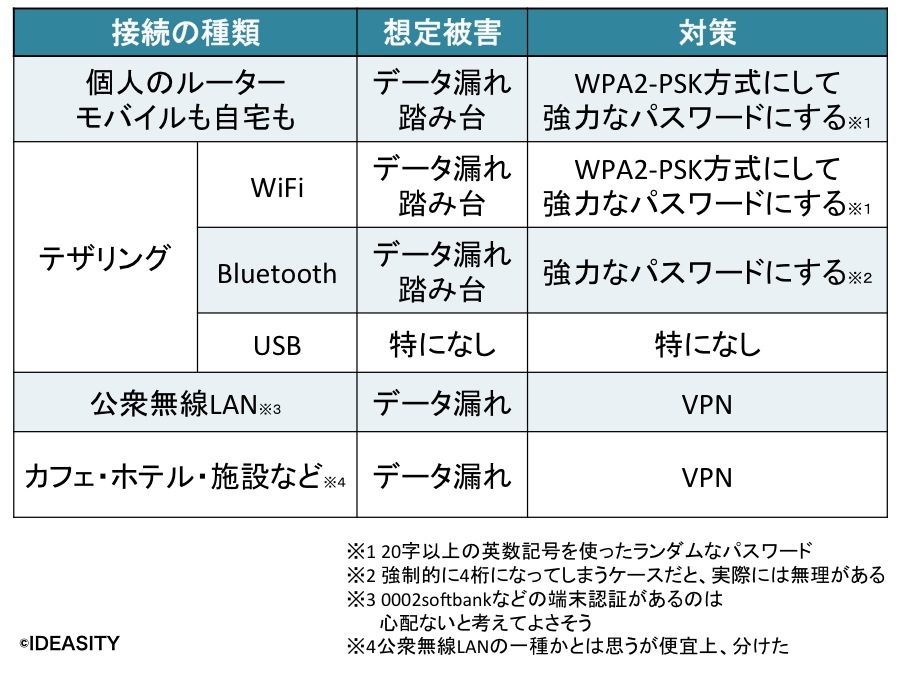

今や家やオフィスから外に出ても、ネットのつながる環境はたくさん用意されており、外でWiFi接続といってもいろいろなパターンがある。それぞれのWiFi接続で安全度が違うので、何があるかまとめてみる。

たいていの場合、個人が外でネットに接続するケースは、次の4つだろう。ポイントは、IDとパスワードが広く知られているか、その人しか知らないかにある。その違いが安全かどうかの分かれ目の一つ。

- MVNO、WiMAX、Y!mobile(旧E-MOBILE)などの個人が使うモバイルルーター

- カフェやホテル、貸し会議室などが用意しているWiFi

- 公衆無線LAN

- テザリング

MVNO、WiMAX、Y!mobile(旧E-MOBILE)などの個人が使うモバイルルーター

この場合、モバイルルーターのID(SSID)やパスワードは本人しか知らないので、安全と言える。もちろん、人にID等を教えれば自分でなくても使えるが、第三者が勝手に使おうと思ったら、パスワードを解析しなくてはならない。

なので、脆弱性のあるWEPではなくWPA2(AESという暗号化方式を使う)を使うなど、暗号方式さえ問題なく、強度の高いパスワードであれば一応、安全と言える。

パスワードが簡単なもの、例えば数字8桁で終わりとか、辞書に載っている単語で構成されるような場合だと、総当たりで解析されてしまうので、複雑にしないと意味がない。

先ほども書いたが、IPA(独立行政法人 情報処理推進機構)によると、20文字以上のランダムなパスワードを推奨している。パスワードの文字数上限は63文字までなので、上限まで使うとより強力。どうせ一回入力したらPCやスマホ、タブレットが覚えているので、何度も入力するわけではないし。

カフェやホテル、貸し会議室などが用意しているWiFi

カフェやホテル、貸し会議室などがお客さんに開放しているケース。この場合は、聞けば教えてくれる固定のID(SSID)とパスワードなので、要はパスワードが公開されていることになる。

無線LANセキュリティ10の誤解(後編)によると、そのパスワードがあれば、WEPだろうとWPA2だろうと関係なく解読されてしまうので、誰でも使えるWiFiは、実質的にはパスワード保護されていないのと一緒ということだ。

また、有線LANでつなげたとしても、元でおかしなことをされたらデータは抜かれる。こちらのARP スプーフィングという方法をやられることがあるようだ。

公衆無線LAN(Wi2やWireless Gate、BBモバイルポイントなど)

これもカフェやホテル、貸し会議室などで開放されているWiFiと一緒なので、パスワード設定されているから安心なんてことはなく、悪意を持った人にもID、パスワードが知れ渡ることになる。

なので、パスワード保護されているWiFiでも、実はあまり意味はない。多少の抑止力はあるだろうが、一手間加えたら解析されてしまう。

ちなみに、auやソフトバンク、ドコモでは、EAP-SIMという携帯のSIMを使った認証が行なわれるので、公衆無線LANとは違って安全だ。だが、基本、テザリングとしては使えず、PCでは使えないのが普通。

テザリング

テザリングで考慮するセキュリティ

スマホにPCなどを接続してネットをするテザリングは、WiFiかBluetooth、USBでスマホとPCを接続するのが一般的かと思う。

上図のとおり、スマホから先のインターネット回線に関しては、3G回線、4G回線(LTE)なら暗号化されるので、問題ないと考えていいと思うが、スマホと端末(PCや他のスマホ、タブレット)の接続の仕方は一応、考慮しておいたほうがいいだろう。

ちなみに、通常、テザリングする場合にはスマホは3G回線か4G回線(LTE)になる。スマホがWiFi接続しているときにテザリングしようとすると、WiFiかテザリングどっちかにしろ、というアラートが出る(iOSの場合)。なので、テザリングをするということは、3G回線か4G回線(LTE)での通信になるということ。通信量の上限を考慮しないと、速度制限にひっかかる可能性がある。

WiFiでテザリング

WiFiでスマと接続してテザリングする場合は、WPA2-PSKにして複雑なパスワードにすれば、まず安全と言える。

Bluetoothでテザリング

Bluetoothでのテザリングはこちらの、Bluetooth経由でメールの内容が丸見えにという記事にあるとおり、暗証番号が簡単なことが多いため、気になる場合は、使わないほうがいいだろう。

USBでテザリング

USB接続なら有線でスマホとPCがつながるので、ますデータは漏れないものと思う。

それぞれのテザリングの接続方式の比較

テザリングの接続方式(WiFi、Bluetooth、USB)の比較はこちらにまとめたので、気になる人はどうぞ。

iPhone、Androidのテザリングとは?セキュリティと料金、接続方法(WiFi、Bluetooth、USB)の比較| IDEASITY

iPhone、Androidのテザリングとは?セキュリティと料金、接続方法(WiFi、Bluetooth、USB)の比較| IDEASITY

外でWiFiを使う場合についてまとめると

ということで、外でWiFiを使う場合にどうしたらいいのか?単なる調べ物など別にデータを傍受されたところで痛くもかゆくもないようなときには公衆無線LANでもいいと思うが、ワードプレスをいじるなどになると、いろいろ問題があるかもしれない。

個人のモバイルルーターでWPA2-PSKにて接続し、パスワードを強固にするのが一番。最近のモバイルルーターはWPA2が使えないなんてことはないと思うので、MVNOでも、Y!mobile(旧EMOBILE)でも、WiMAXでもなんでもいい。

コストを抑えて外でネット接続したいなら

コストを抑えたいなら、MVNOのBIC-SIMで月2GBの契約をするのがお勧め。月1000円以下で公衆無線LANのWi2がつくからだ。モバイルルーターの端末を自分で用意する必要はあるが、その初期費用を考えても、だいぶ安くつく。

ただ、先ほど書いたとおり、公衆無線LANはWPA2でパスワードがあっても公開されているに等しいので、パスワードが設定されていないのとあまり変わらない。

そこで、次のVPNという方法を使って、セキュリティ対策をするといい。それでも、限界はあるが。

どうやったらカフェやホテル、公衆無線LANで安全にWiFi接続ができるのか?

出先で、ネットを使いたくてWiFiに接続したいがWPA2につなげくても、残念ながらWEPしかない。あるいは公衆無線LANでそもそも暗号化の意味がなかったり、パスワード不要で接続できるWiFiでセキュリティもへったくれもない場合もある。

しかも、そんなときに限って自分のモバイルルーターを忘れてしまった・・・とか、電波が悪くて使えない・・・なんてことがある。

そんな場合でも、VPNという技術を使えば公衆無線LANでも暗号化されて通信ができるようになる。

VPNなら安全なのか?

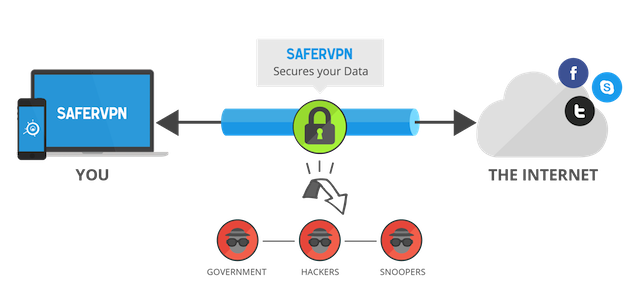

そんなときは、VPN(Virtual Private Network)という技術を使うといい。すると、通信全体が暗号化されるので、安全に通信できる。こんなイメージで通信が暗号化されて保護される。

VPNの簡単なイメージ

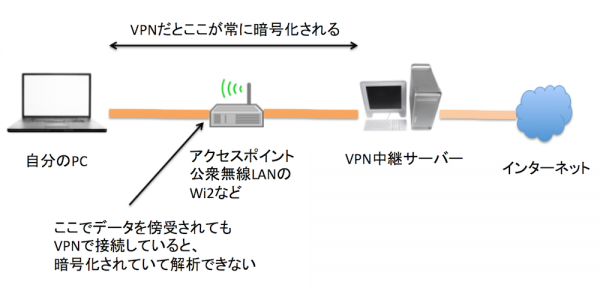

VPNの中継サーバーが間に入ってインターネットの通信を行なう形になる。VPN中継サーバーと自分のPCとのやりとりは暗号化される。暗号化の方式はいくつかあるが、よほど特殊なものを選択しない限り、基本的に解読はできないと考えていい。

ただ、どの部分が暗号化されるのか?は把握しておこう。上図でもVPN中継サーバーより右側には「暗号化」という記載がないのは意図的にそうしているから。下図のようにVPNの暗号化には範囲がある。

VPNで暗号化される範囲

VPNの中継サーバーから先はVPNの外なので、暗号化されない(httpsなどの通信なら別)。ということは、VPNの中継サーバーの運営者が悪意をもっていたり、乗っ取られたりしたら意味がないので、VPNの中継サーバーを運用している人の信頼性がカギということになる。

なので、自分でサーバーを用意してVPNの仕組みを作るか信用できる第三者のサービスを使うことになる。といっても、コストがかかってしまったら意味がない。モバイルルーターにお金をかけたほうがよくなってしまう。

じゃあ、どうするか?を次に記載する。

どうやってVPNを導入する?

VPNを使うにはいくつか方法がある。無料で使えるサービスもあれば、有料のサービスもあるし、自分で構築することもできる。

- 無償提供されているVPN

- 有料で提供されているVPN

- 自分で構築する

ただ、コストをかけないで、という話であれば、VPNにお金をかけるのもおかしな話。といっても、自分で構築するなら月額1000円未満でサーバーを借りて設定することができるが、多少専門的な知識とスキルが必要になる。有料のサービスを使うなら月額1000円ほど(こちらのセカイVPNは1080円から使えるようだ)で使えるようにはなるようだが、それならモバイルルーターにお金をかけたほうがいいように思える。

そこで、ここでは最も手軽にできる設定としてVPN Gateというサービスについて設定のやり方を書いておく。

無料で使えるVPN、VPN Gate

VPN Gateは筑波大が学術研究のために、無料で使える仕組みを用意してくれているサービス。無料ということもあって、ボランティアがサーバーを提供してくれているのを利用させてもらう形になる。

メリットとデメリット

メリットは何と言っても無料で使えること。そして、設定も比較的簡単にできることが挙げられる。

デメリットは、ボランティア頼みなので、悪意のボランティアがいると破綻するということ。その対策としてVPN Gate の不正利用防止の取り組みについて、にあるようにログを残すなどはしているようだが、懸念は残るという人もいるだろう。

一応、今のところ、悪いことには使われていないようだが、メリットとデメリットを認識した上で使うかどうかを決めよう。

MacでVPN接続する際の手順の概要

WindowsかMacか、あるいはiOSかAndroidかで設定は変わるが、大まかには一緒。私の環境がMacなので、Macを例に手順を載せておく。といっても、基本はこちらのVPN Gateというサイトに書いてあるとおり。接続方式を選んで、その設定をするだけなので簡単にできる。

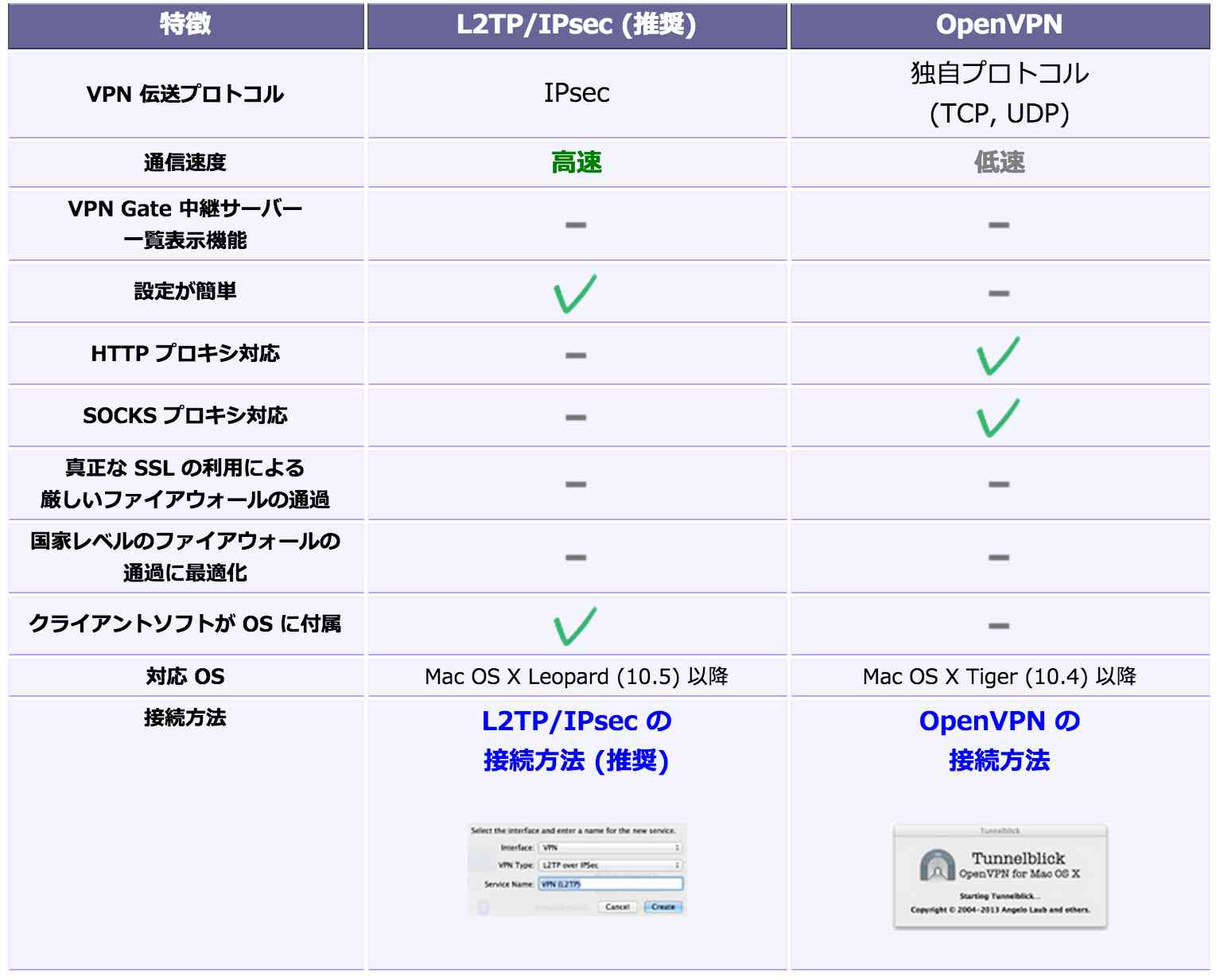

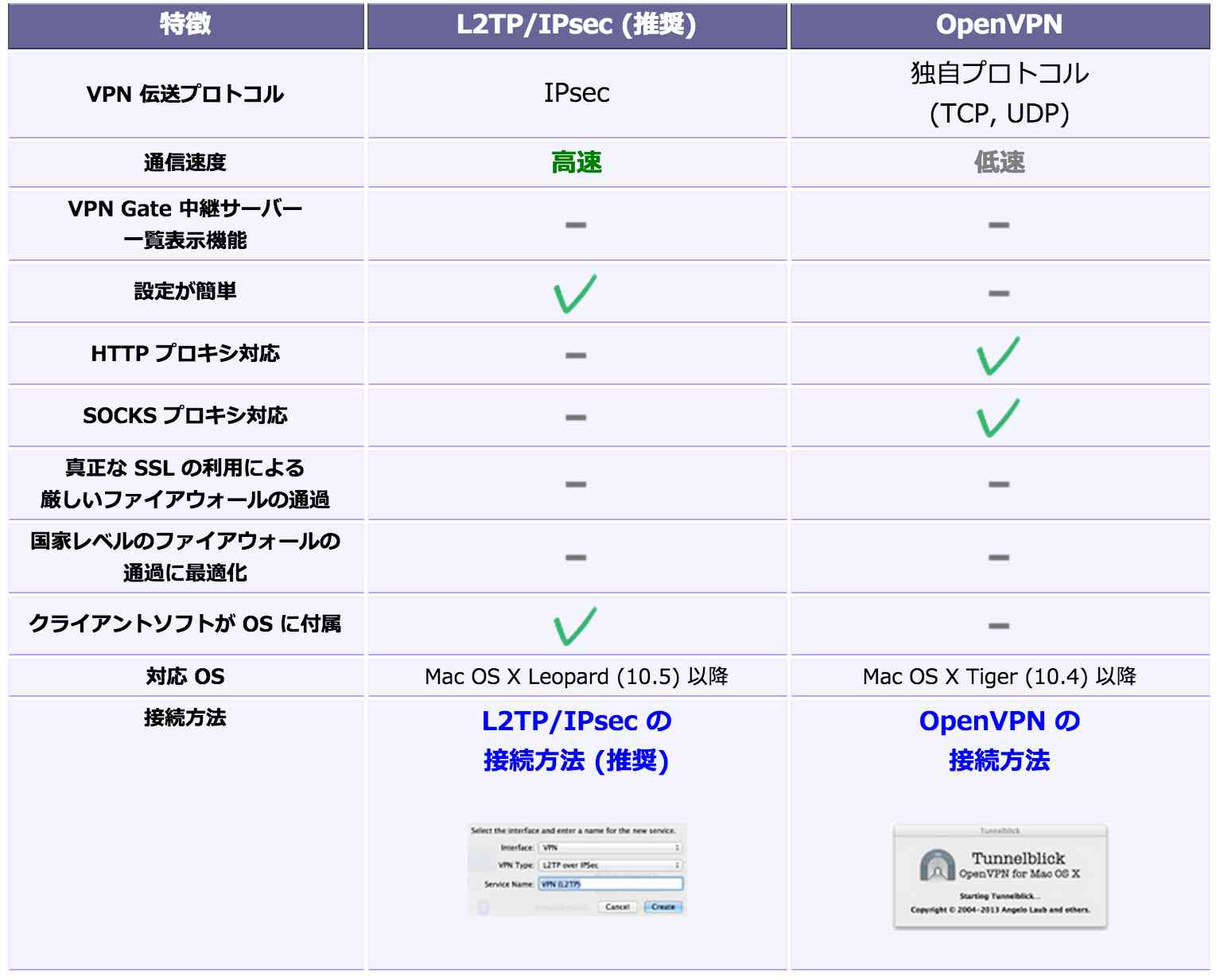

SETP1. VPNの接続方法が複数あるので1つ選ぶ

VPN接続をするにあたっては、大きく2つのやり方がある。何が違うかはこちらの表のとおり。

表の引用元:VPN Gate

違いのある部分だけ書いておくと、こうなる。

-

VPN伝送プロトコル

ここでは、どうやってデータを暗号化して送信するか?ということの違い。L2TP/IPsecというのは、WindowsでもMacOSでもiOSでもAndroidでも組み込まれている方式で、安全性が高く、よく使われている。 -

HTTPプロキシ対応、SOCKSプロキシ対応

というのは、プロキシといういわゆる中継サーバを使いたい人向けかと思うので、普通にネットを使っている分には気にしなくていいだろう。 -

クライアントソフトがOSに付属

要は、初めからOSで機能が使えるので、他のソフトをインストールする必要がないということ。

推奨されているのは、設定が楽で高速なL2TP/IPsecという方式なので、そちらがお勧め。ただ、私の場合、何度も試したがL2TP/IPsecではエラーが出て接続ができなかった。なので、OpenVPNを使用している。

OpenVPNで接続している様子

—

【追記】

L2TP/IPsecでつながらない理由が分かった。とても簡単な理由で、L2TP/IPsecの接続が可能なVPNサーバとそうでないVPNサーバがあって、L2TP/IPsecに非対応のサーバに接続しようとしていたから。試しに対応しているサーバに接続してみたら、うまくつながった。VPN GateがL2TP/IPsecの接続を推奨しているので、てっきりどのサーバでも普通に使えるのかと思い込んでいた・・・。なお、OpneVPNはVPN Gateで用意されているサーバのほとんどで使える。

SETP2. VPNのネットワーク設定をする

Macの場合、L2TP/IPsecかOpenVPNの設定になるので、それぞれについて。

L2TP/IPsecの設定

推奨されているL2TP/IPsecの設定はVPN Gateに画像つきで詳しく解説されているので、それを参考にするのが速い。

L2TP/IPsec の 接続方法 (推奨)

OpenVPNの設定

こちらも画像つきで詳しく解説されているので、それを参考にするのがお勧め。

OpenVPN の 接続方法

OpenVPNだとどのくらい回線の通信速度が遅くなる?

こちらの表には、L2TP/IPsecは高速でOpenVPNは低速とある。高速なら問題はないと思うが、低速というのは、具体的にどのくらい遅くなるのだろうか?

表の引用元:VPN Gate

そこで、試しにVPN接続していない場合と、OpenVPNで接続した場合とで回線速度を計測してみた。

それをVPN GateでOpenVPNを使うと通信速度はどのくらい落ちるのか?にまとめてある。

あくまで一例だが、状況によっての差が激しい。ある場所では、速度は35%減だったが、別な場所では、80%近くスピードが落ちるなどしている。

常に暗号化しておく必要はない

常に暗号化できていればそれにこしたことはないが、別にニュースサイトを見たり、調べ物をしたりするくらいなら、通信のデータが漏れたところで、たいした問題にはならないだろう。

また、GmailなどのウェブメールやFacebook、twitterといったコミュニケーションツールや、クレジット決済など個人情報のやりとりがある場合は、たいていSSL/TLS(URLがhttpsとなる)で暗号化通信される。

なので、安全と思えるのだが、HTTPSを使ってもCookieの改変は防げないことを実験で試してみたという記事によると、SSL/TLSだから手放しで安全とも言えないようだ。

100%防ぐことは不可能

そして、ここまで書いておいてなんだが、100%完璧なセキュリティを構築することは、ネットを使わない限り無理だろう。

ただ、コンピュータウィルスと同じで、対策しているのといないのとでは、被害の受けやすさに違いが出る。無防備でいたら簡単に防げるものも防げない。

なので、用途や予算に合わせて考えたらいいかと思う。

まとめ

ということで、いろいろと書いたがまとめるとこうなる。データ漏れというのは、通信データの暗号化やルーターのぱすわーど設定が甘くデータを傍受されたときに解読されてしまい、個人情報が漏れるなどの被害が想定されるケース。踏み台というのは、ルーターのパスワード設定が甘く、タダ乗りされてしまい、知らない間に犯罪に使われたルーターになってまう恐れがあるケース。

- 無線で飛び交うデータは簡単に拾われることを知っておく

- httpsの通信なら強力な暗号化がされていて、ほぼ安全

-

個人で契約するモバイルルーターでWPA2-PSKで接続し、パスワードを強固(*)にすれば、まず安全

*20字以上のランダムな英数記号。上限は63字まで。 - 公衆無線LANやカフェ、ホテルなどでWiFiを使う場合は、WPA2だろうと、ほぼパスワード保護されていないに等しいので、VPNの設定をして通信すると安全度が上がる

- VPNは自分で構築するのが最も安全だが、簡単ではないので、有料のVPNサービスを使うか、無料でも使えるVPNGateを使うと手軽に導入できる。(VPN Gateはボランティアが悪さしない前提なら安全)

最後に

面倒・・・と思ってやらないのは自由だが、自分一人の問題ではなくなる可能性もあるということを忘れてはいけないかと思う。LINEやFacebook、Twitterがのっとられて迷惑した人もいるし、詐欺に遭った人もいるので。

ただ、データなんて毎日膨大に通信されているわけで、それをたまたま拾われて解析されるようなことはほぼないとは思う。コンピュータウィルスだって、対策ソフトを入れなくても感染しないときは感染しない。LINEののっとりだって一部の人だけが被害にあっただけ。

が、家の鍵をかけ忘れたとしても、必ずしも空き巣に入られるとは限らないが、毎日、鍵をかけずに出かけていたら、被害にあう確率は高くなるわけで、面倒と思う数だけデータが漏れる可能性が広がるということ。対岸の火事だと思って何もしないと、まさか自分が・・・なんてこともある。

完璧なセキュリティなんてないけれども、ちょっとしたことで防げることだってある。やれることはやらないのは怠慢になってしまう。ということで、明日は我が身だし、やれることはやっておくべきかと思うので、しっかり意識したいところ。